Vor Kurzem habe ich beleuchtet, warum Angreifer bestimmte Websites hacken. Kurz zusammengefasst: jede Seite ist interessant, weil nicht der Inhalt zählt, sondern die Möglichkeit, den dahinterliegenden Server zu nutzen. Welche weitreichenden Folgen ein solcher erfolgreicher Angriff haben kann, darauf möchte ich heute eingehen.

Besucher der Seite werden mit Schadcode infiziert

Mal ganz abgesehen vom eigenen Schaden (den ich weiter unten noch ausführlich darlege), betrifft eine der Folgen ganz klar die Besucher der eigenen Website. Ist die Seite gehackt, ist es nicht ganz unwahrscheinlich, dass die Seite so manipuliert wurde, dass sie Schadcode, also zum Beispiel Malware, ausliefert und den Besuchern der eigenen Seite unterjubelt. Im besten Fall hat der Besucher der Seite ein gutes Anti-Virenprogramm, dass Alarm schlägt, im schlechten Fall wird Malware installiert. Die Folgen für den Besucher sind unabsehbar: von der erpresserischen Verschlüsselung (Ransomware) über Keylogger (Passwörter mitloggen und an Externe übermitteln) oder dem Nachladen anderer Malware auf den Computer ist alles dabei.

Dabei ist dann noch nicht mal ausgeschlossen, dass das auch Konsequenzen für den Websitebetreiber hat, da dessen Seite ja die böse Fracht ausgeliefert hat (siehe IT-Sicherheitsgesetz).

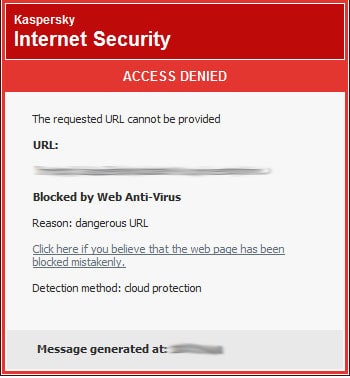

Erkennt das Anti-Virenprogramm des Besuchers die Bedrohung und blockt den Zugriff, ist der Besucher selbst zwar geschützt. Diesmal hat aber der Website-Betreiber den Schaden, denn er verliert einen Besucher und ggf. Kunden. Nicht zu vergessen, dass die eigene Reputation im Keller ist, wenn das Anti-Virenprogramm vor dem Besuch der eigenen Seite warnt. Die Besucher werden sich in Zukunft zweimal überlegen, die Seite nochmals aufzurufen.

Es ist deswegen unglaublich wichtig, eine infizierte Website so schnell wie möglich vom Netz zu nehmen, sobald die Infektion erkannt wird, um weiteren Schaden (auch von Anderen) abzuwenden. Dazu reicht es im Falle einer WordPress-Seite nicht aus zum Beispiel den Wartungsmodus zu aktivieren, da damit die infizierte Seite immer noch arbeitet.

Vielmehr ist es notwendig, die Domain auf ein anderes, ggf. leeres, Verzeichnis zeigen zu lassen. Dies kann man im Administrationsbereich des Hosters einstellen. Lieber eine Fehlermeldung wegen einer nicht-vorhandenen Seite als weiterhin eine mit Schadcode infizierte Seite offen zugänglich im Internet zu lassen.

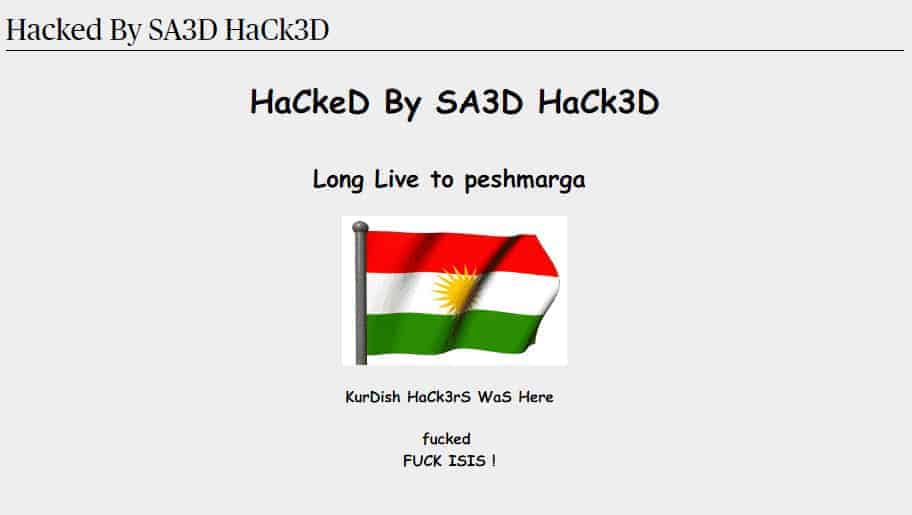

Ungewünschte politische Aussagen mittels Defacement

Aktuell rollt eine Welle von sogenannten Defacements durch das Netz. Dabei werden beliebige Websites geändert und durch eine (meist politische) Aussage ergänzt oder ausgetauscht. Im aktuellen Fall ist dies durch eine Sicherheitslücke in der WordPress REST-API möglich, die mit Version 4.7.2 geschlossen wurde. Wer Version 4.7 oder 4.7.1 installiert hat, aber noch nicht 4.7.2 ist ein potentielles Angriffsziel und sollte das Update schnellstmöglich einspielen.

Viele Seiten zeigen aktuell den Hinweis „Hacked By SA3D HaCk3D“ und einer politischen Aussage zu Kurdistan, eventuell sogar mit Flagge. Wer danach googelt findet aktuell massenhaft Websites, die auf diese Art und Weise verändert wurden.

Viele Seiten haben das Defacement mittlerweile schon wieder entfernt, werden damit aber immer noch bei Google gefunden. Augenscheinlich ist auch dies ein Reputationsproblem, mal ganz unabhängig von der Frage, ob man sich der politischen Aussage anschließen würde oder nicht.

Die Seite wird von Google geblockt

Google hat eine eigene Datenbank mit infizierten Seiten, genannt Google Safe Browsing. Diese Datenbank findet in vielerlei Hinsicht Anwendung. So werden die Daten dieser Datenbank genutzt, um direkt in Google-Suchergebnissen vor infizierten Seiten zu warnen. Auch die Browser Google Chrome und Mozilla Firefox überprüfen die Safe Browsing-API und blockieren ggf. den Zugriff auf die Seite.

Dabei prüft Google nicht nur Websites auf Malware, sondern auch auf eventuelle Phishing-Attacken. Auch Phishing ist möglich nach einem erfolgreichen Angriff, denn hin und wieder erzeugen Hacker auf der Website neue Seiten zu Phishing-Zwecken.

Wie schon bei der Blockade durch Anti-Virenprogramme bedeutet auch die Google Safe Browsing-Warnung einen immensen Besucher- und Image-Verlust. Im Regelfall werden nur noch vereinzelte Besucher die Seite aufrufen, nämlich diejenigen, deren Browser und/oder Suchmaschine die Warnmeldung nicht anzeigt oder diejenigen, die die Warnmeldung bewusst wegklicken. Der Prozentsatz dürfte marginal sein.

Zugehörige Mail-Adressen werden geblockt

Nutzt der Angreifer den Server zum Versenden von Mails, so ist es schnell möglich, dass neben einer blockierten Website auch die Mail-Adressen bzw. die Mail-Server geblockt werden. Die Server landen dann in sogenannten Blacklists wie zum Beispiel Spamhaus oder NiX Spam.

Alle Mail-Server, die diese Blacklists überprüfen und nutzen, um eigene E-Mail-Benutzer zu schützen, werden dann Mails vom angegriffenen Server ablehnen. Dies betrifft dann auch ganz normale Mails, die der Website-Betreiber aus seinem Mail-Programm heraus versendet. Im schlimmsten Fall ist es dann nicht mehr möglich, per E-Mail zu kommunizieren.

Folgen durch das IT-Sicherheitsgesetz

Neben den vielen bereits genannten praktischen Nachteilen, kommt noch ein juristischer Aspekt hinzu. Mit dem IT-Sicherheitsgesetz ist man als kommerzieller Website-Betreiber dazu verpflichtet, seine Website nach dem aktuellen Stand der Technik zu betreiben.

„(7) Diensteanbieter haben, soweit dies technisch möglich und wirtschaftlich zumutbar ist, im Rahmen ihrer jeweiligen Verantwortlichkeit für geschäftsmäßig angebotene Telemedien durch technische und organisatorische Vorkehrungen sicherzustellen, dass

- kein unerlaubter Zugriff auf die für ihre Telemedienangebote genutzten technischen Einrichtungen möglich ist und

- diese

a) gegen Verletzungen des Schutzes personenbezogener Daten und

b) gegen Störungen, auch soweit sie durch äußere Angriffe bedingt sind, gesichert sind.Vorkehrungen nach Satz 1 müssen den Stand der Technik berücksichtigen. Eine Maßnahme nach Satz 1 ist insbesondere die Anwendung eines als sicher anerkannten Verschlüsselungsverfahrens.“

Telemediengesetz § 13 a) Absatz 7

Wird eine Website gehackt, ist dies oft möglich, weil die eingesetzte Website-Software nicht aktuell war und Updates nicht eingespielt worden sind. Fehlende Updates sind aber ein klarer Verstoß gegen oben genannte Regelung des IT-Sicherheitsgesetzes. Somit droht (zumindest theoretisch) auch juristischer Ärger. Manche Juristen sehen in mangelnder Befolgung des obigen Gesetzes auch eine Möglichkeit zur Abmahnung.

Website und Server wieder von Blacklists entfernen

Ist die eigene Website wieder repariert und der Schadcode entfernt, sollte die Website so schnell wie möglich von den Blacklists verschwinden, damit sie wieder normal aufrufbar ist. Dazu gehören die Datenbanken der Anti-Virenprogramme als auch die Google Safe Browsing-Datenbank. Wurde auch der Mail-Server auf Blacklists gesetzt, sollte auch dieser dort wieder entfernt werden.

Um die eigene Seite von der Google Safe Browsing-Liste zu entfernen, reicht es, in der Google Search Console einen neuen „Review“ anzufordern. Dieser kann allerdings ein bis zwei Tage dauern. Auch bei den einzelnen Anti-Virenprogramm-Herstellern kann man die eigene Seite zur erneuten Prüfung hinterlegen.

Diese Maßnahme ist im Übrigen auch dann angebracht, wenn die Seite aus welchen Gründen auch immer als „False Positive“ erkannt wird, also als Schadcode-ausliefernde Seite, obwohl jedoch alles in Ordnung ist.

Für die Mail-Blacklists gilt Ähnliches. Hier werden die Server nach einer Zeit aber auch automatisch entfernt, wenn keine weiteren Spam-Mails oder Viren-Mails vom entsprechenden Server versendet werden. Trotzdem können gerade Mail-Blacklists das Problem langwierig machen. Denn es ist nicht nur notwendig, dass die Blacklists selbst aktualisiert werden. Auch die Mail-Server, die diese Blacklists nutzen, müssen diese auf den neuesten Stand aktualisieren.

Es finden sich diverse Tools im Internet, mit denen man die eigene Seite bzw. den Server auf Blacklist-Einträge prüfen kann:

- für Website-Blacklists kann man den Security-Check von Sucuri nehmen. Dieser prüft auch auf diverse Blacklists: https://sitecheck.sucuri.net/

- für Mail-Blacklists:

Fazit

Wird eine Seite gehackt, mit Schadcode infiziert und der Server für andere Dinge wie Spam-Versand oder Phishing mißbraucht, dann ist der Schaden für den Website-Betreiber massiv. Wird die Seite auf Blacklists geführt, kommt damit der komplette Besucherstrom praktisch zum Erliegen und kann auch nach erfolgreicher Reparatur der Seite noch längere Zeit problamtisch sein, insbesondere wenn der Server auch auf Mail-Blacklists zu finden ist.

Ganz abgesehen davon bedeutet dies ein massives Image-Problem und einen erdrutschartigen Vertrauensverlust. Gerade bei Unternehmen, die mit ihrer Website ihre Produkte anbieten, ist das Vertrauen vermutlich langfristig nur schwer wiederherstellbar.

Zu guter Letzt droht auch von juristischer Seite Ärger, wenn das IT-Sicherheitsgesetz seine Anwendung findet.

Neben der Arbeit für die Entfernung des Schadcodes besteht zudem ein großer wirtschaftlicher Schaden bei der Beseitigung der indirekten Folgen. Es ist offensichtlich, dass der finanzielle Aufwand für die professionelle Wartung der eigenen Seite und damit der effektive Schutz vor Hackerangriffen auf Dauer deutlich geringer ist.