Eine der meistgestellten Fragen rund um das Thema Website-Sicherheit ist die Frage nach dem „Warum“: Warum wird meine Seite von Hackern angegriffen? Warum wird meine Seite gehackt? Meist ist dies verbunden mit der Aussage: „Bei mir gibt es doch nichts Geheimes auf der Website!“. In meinem dieswöchigen Beitrag zum #projekt52 möchte ich diese Fragen einmal klären – und aufklären, denn – soweit schon vorab – es geht den Hackern nicht um die Daten der Website.

Welche Seiten werden angegriffen?

Die erste, gegebenenfalls recht ernüchternde, Erkenntnis ist, dass quasi jede Website im Internet angegriffen wird. Die einzige Frage, die sich eigentlich stellt ist, wie erfolgreich dies geschieht.

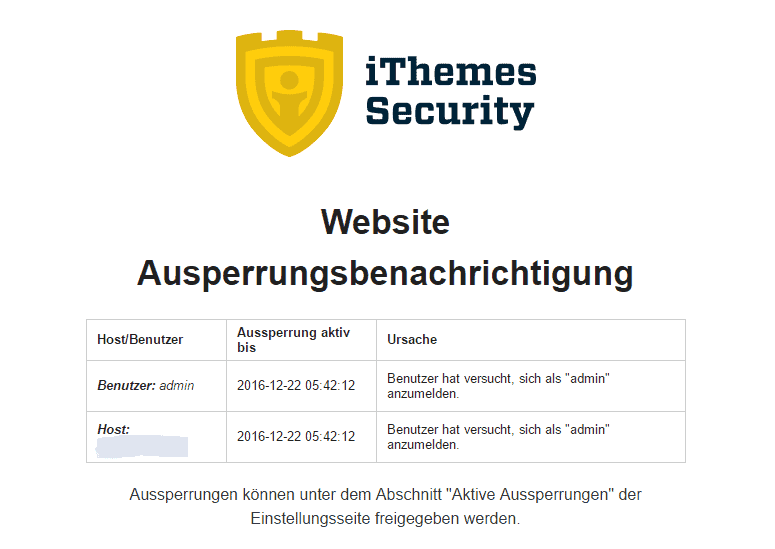

Im Alltag bekommt man als Website-Betreiber selten etwas davon mit, dass die eigene Seite Opfer von Angriffen ist. Viele Website-Betreiber bemerken dies erst, wenn Sie eine Sicherheitslösung installieren, im Fall von WordPress zum Beispiel ein Sicherheitsplugin. Das Plugin sendet dann zum Beispiel andauernd bedrohlich klingende E-Mails, die mitteilen, dass die IP-Adresse eines Angreifers aufgrund von zu vielen falschen Anmeldeversuchen gesperrt wurde.

Wichtig zu wissen ist: diese Angriffe sind normal und grundlegend erstmal nicht problematisch. Wenn man sich die Mühe macht und die Log-Files einer Website überprüft, dann stellt man fest, dass jede Website verschiedenste Arten von Angriffen erhält, sogar Angriffe, die nicht auf das eingesetzte Redaktionssystem passen. So versuchen Angreifer, Sicherheitslücken von Joomla auszunutzen, obwohl es eine WordPress-Seite ist und umgekehrt. Warum dies so ist, erkläre ich im nächsten Abschnitt.

Wie arbeiten die Angreifer?

Die klassische Vorstellung eines Hackers als einer Person, die mit Sturmhaube des Nachts vor einem Computer sitzt, ist hier leider überhaupt nicht angebracht. Natürlich gibt es auch Hackerangriffe, die gezielt durchgeführt werden. Diese sind aber eher selten.

Die Hauptlast der Angriffe, die auf normale Websites erfolgen, sind automatisiert und nicht zielgerichtet. Dies bedeutet zum einen, dass sich niemand bewusst eine bestimmte Website ausgesucht hat, um diese anzugreifen. Dies geschieht eher automatisch. Zudem ist es nicht eine einzelne Person, sondern eine Software, ein sogenannter Bot. Dieser Bot probiert diverse Sicherheitslücken aus und hofft, so eine Lücke zu finden, die er ausnutzen kann. Je nach der Art und Weise der Programmierung sind diese Bots schonmal ziemlich dumm. Sie überprüfen zum Beispiel nicht, ob die angegriffene Seite überhaupt auf WordPress basiert, sondern probieren einfach alle Ihnen einprogrammierte WordPress-Sicherheitslücken durch. Das ist auch der Grund, warum man auch in Log-Dateien von WordPress-Seiten Angriffe sieht, die eigentlich auf Joomla-Seiten abzielen usw.

Ein paar einfache Beispiele aus meinem Log im Januar. Es wird versucht, auf die wp-config.php zuzugreifen, Dateien hochzuladen und auszuführen, schadhaften Code einzufügen und die Benutzernamen herauszufinden.

GET /index.php - User enumeration scan (author archives) - [author_name=marc-nilius] - www.wp-wartung24.de GET /index.php - Directory traversal - [GET:files = ../../../../wp-config.php] - www.wp-wartung24.de GET /index.php - Access to a configuration file - [GET:item = wp-config.php] - www.wp-wartung24.de GET /wp-admin/admin-ajax.php - Access to a configuration file - [GET:img = ../wp-config.php] - www.wp-wartung24.de POST /index.php - BASE64-encoded injection - [POST:z0 = QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApOyRucGF0aD0kX1NFUlZFUlsnRE9DVU1FTlRfUk9PVCddLkJhU0U2NF9kRWNPZEUoJF9HRVRbJ3o0J10pO2Z1bm...] - www.wp-wartung24.de POST /index.php - File upload detected, no action taken - [8Z5Yn4.php (213 bytes)] - www.wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=1] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=2] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=3] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=4] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=5] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=6] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=7] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=8] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=9] - wp-wartung24.de GET /index.php - User enumeration scan (author archives) - [author=10] - wp-wartung24.de GET /index.php - Bogus user-agent signature - [SERVER:HTTP_USER_AGENT = Mozilla/1.22 (compatible; MSIE 10.0; Windows 3.1)] - www.wp-wartung24.de GET /index.php - Referrer spam - [SERVER:HTTP_REFERER = https://socialmediascanner.eset.com] - www.wp-wartung24.de POST /wp-comments-post.php - Bogus user-agent signature - [SERVER:HTTP_USER_AGENT = Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)] - www.wp-wartung24.de

Das Zusenden von Warn-E-Mails zu jeder IP-Aussperrung ist ziemlich überflüssig. Ein Blick in die Liste der versuchten Angriffen auf die eigene Website kann schonmal interessant sein. Der obige Ausschnitt stammt aus dem Firewall Log des Plugins Ninja Firewall.

Die Bots sind in großen Botnetzen von vielen hundert oder tausend Servern zusammengeschlossen. Häufig sind das gehackte Server (Details siehe unten), die dann dafür missbraucht werden, andere Websites und Server zu hacken.

Neben dem Ausprobieren diverser Sicherheitslücken erfolgen Angriffe auch auf den Login von WordPress. Hier werden dann bekannte Passwörter durchprobiert. Diese stammen häufig aus anderen erfolgreichen Hackerangriffen, wie zum Beispiel bei Yahoo. Hier wurden viele Millionen Datensätze geklaut, die auch Passwörter enthielten. Die Passwörter sind in diesen Datensätzen zwar verschlüsselt, hat man aber erstmal eine solche Menge Datensätze zur Verfügung, ist es einfach, daraus echte Passwörter zuzuordnen (und nur eine Frage der Rechenzeit).

Wer nun versucht, diese Angreifer auszusperren (etwa mit Plugins wie Limit Login Attempts, Login Lockdown oder den Funktionen in iThemes Security, Wordfence etc.) wird schnell merken, dass dies wenig bringt. Diese Plugins sperren die IP-Adresse des Benutzers. Da das Botnetz jedoch über hunderte oder tausende Server verfügt (jeder mit einer anderen IP-Adresse), wird einfach auf einen anderen Bot mit anderer Adresse gewechselt und der Angriff geht weiter.

Was wollen die Angreifer?

Bleibt noch die spannendste Frage: warum das alles? Es ist ja tatsächlich richtig, dass sich auf den meisten Websites keine „geheimen“ Daten befinden, die es lohnen würde auszuspähen. Und im Regelfall ist das auch nicht das Ziel der Angreifer.

Den Angreifern geht es darum, den Server auf dem die Website liegt, zu infiltrieren, um eigene Software darauf installieren zu können. Mit dieser Software kann der Server ferngesteuert werden und für die verschiedensten Zwecke missbraucht werden.

Black Hat SEO

In vielen Fällen ist eine gehackte Website erstmal nicht zu erkennen, denn die Angreifer ändern nicht die Website selbst. Aber selbst wenn die Angreifer Änderungen an der Website vornehmen, müssen diese nicht offensichtlich sein. Eine Möglichkeit ist zum Beispiel, versteckten Text auf die Seiten einzubinden, der nur dann ausgeliefert wird, wenn Google die Seite besucht. Dieser Text ist sonst nicht sichtbar und enthält Links zu diversen dubiosen Seiten. So wird deren Reputation Google gegenüber verbessert und die Platzierung dieser Seiten im Google-Ranking steigt. Auch kann es sein, dass plötzlich zusätzliche Unterseiten angelegt werden, auf denen solche Inhalte eingebunden werden.

Schadsoftware

Ähnlich verhält es sich mit Anpassungen der Website, die dafür sorgen, dass der Webseiten-Besucher neben dem normalen Inhalt auch noch Schadsoftware, also zum Beispiel Viren untergeschoben bekommt. Ein besonderer Fall dieser Art installiert Ransomware-Software auf dem Computer des Website-Besuchers, der dann den Computer verschlüsselt und zur Entschlüsselung Lösegeld erpresst.

Ransomware

Aber nicht nur Computer werden verschlüsselt. Ein Ziel der Angreifer kann es auch sein, die darauf befindliche Website zu verschlüsseln und die Daten nur gegen Zahlung eines Lösegelds wieder zu entschlüsseln. An dieser Stelle hilft natürlich ein aktuelles Backup auf einem externen Server, so dass man auf die Lösegeldzahlung nicht angewiesen ist.

Backdoors

Der Angreifer wird mit hoher Wahrscheinlichkeit eine Backdoor auf der Website hinterlassen, also eine Schadsoftware, mit der er immer wieder Zugriff auf den Server erlangt, auch wenn die eigentliche Sicherheitslücke des ursprünglichen Hacks geschlossen wurde. So hat der Angreifer jederzeit die Möglichkeit, weitere Schadsoftware zu installieren oder dem Server „neue Befehle“ zu geben.

Botnetz-Angriffe

Über diese Backdoor wird der Server fernsteuerbar und ein Teil eines größeren Bot-Netzes, das für verschiedene Aufgaben genutzt werden kann. Die Möglichkeiten, ein Bot-Netz zu nutzen, sind vielfältig. Und natürlich hat jedes Netz nicht nur eine Aufgabe, sondern kann entsprechend der Schadsoftware auch verschiedene Aufgaben übernehmen, je nachdem, was der Auftraggeber verlangt. Und ja, natürlich, Kriminelle betreiben solche Bot-Netze, um deren Rechenleistung an andere Kriminelle zu verkaufen.

DDoS-Attacken

Eine mögliche Aufgabe eines solchen Bot-Netzes kann es sein, ein bestimmtes Netzwerk lahm zulegen. Dazu werden sogenannte Distributed Denial of Service-Attacken genutzt. Damit wird ein Netzwerk mit sovielen Anfragen geflutet, dass es vor der last der ankommenden Anfragen kapituliert und zusammenbricht. Dies kann dann auch Netze von Regierungen und Behörden treffen. Mittlerweile werden durch den IoT-Trend auch Toaster und andere Haushaltsgeräte für solche Angriffe verwendet.

Spam-Versand

Außerdem kann so ein Bot-Netz auch genutzt werden, um kostengünstig Millionen von Spam-Mails zu versenden. Auch wenn das Versenden einer einzigen E-Mail kostenneutral möglich ist, ist es sehr teuer, Millionen Mails zu versenden und die entsprechende Infrastruktur dafür zur Verfügung zu halten. Da ist es einfacher auf tausende Zombie-Server eines Bot-Netzes zurückzugreifen.

Phishing

Die Spammails bewerben dann nicht nur diverse dubiose Produkte. Sie werden auch genutzt, um Phishing-Attacken auszuführen. Beim Phishing sieht die Mail aus wie eine offizielle Mail eines bekannten Online-Versandhauses, eines Online-Auktionshauses, der Bank oder bekannter Zahlungsanbieter. Klickt man einen Link in diesen Mails an, wird man auf Webseiten weitergeleitet, die den offiziellen Seiten auch zum Verwechseln ähnlich sehen. Allerdings befinden sich diese Seiten häufig auf anderen gehackten Servern. Dort soll der unerfahrene Besucher dann möglichst Zugangsdaten, Konto- oder Zahlungsdaten eingeben.

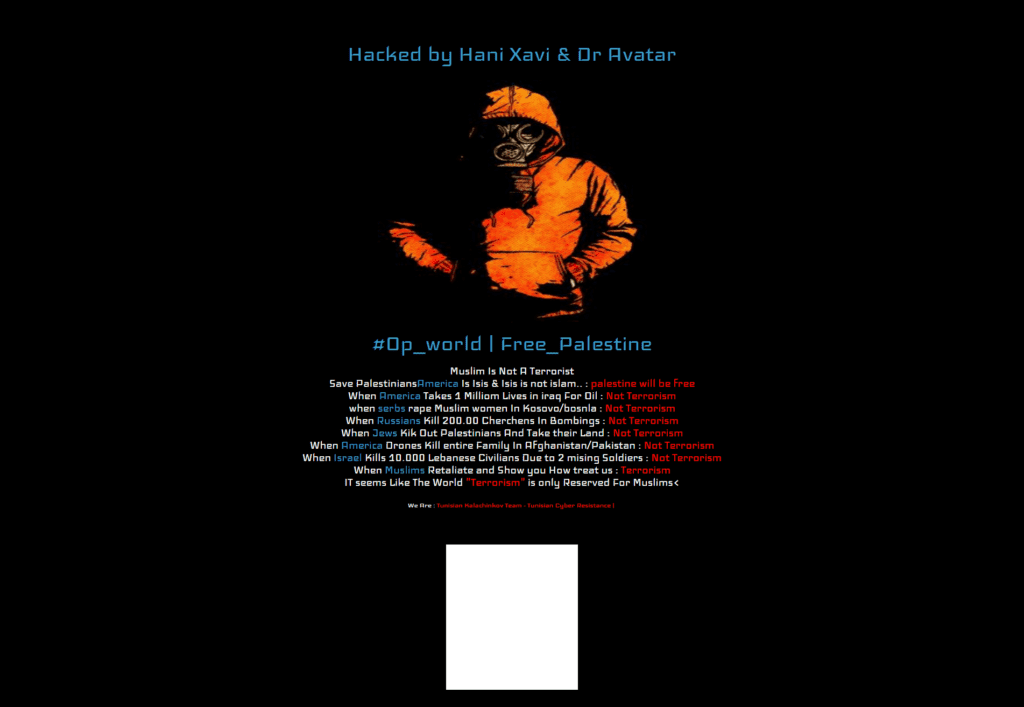

Defacements

Seltener wird eine gehackte Seite für ein politisches Statement genutzt. In diesem Fall wird tatsächlich die eigentliche Website durch eine andere Seite ersetzt, die eine politische oder gesellschaftliche Botschaft enthält.

Dabei ist nicht auszuschließen, dass im Hintergrund der Server nicht auch für andere oben genannte Zwecke ebenso genutzt wird.

Fazit

Jede Seite wird angegriffen und jede Seite ist für die Angreifer wertvoll, denn es geht Ihnen nicht um den Seiteninhalt, sondern um die Rechenleistung des Servers, die sie gerne für ihre eigenen Zwecke nutzen möchten. Dabei ist ein Angriff nicht immer eindeutig einer der oben genannten Arten zuzuordnen. Ein Defacement muss nicht alleine auftreten, gleichzeitig kann der Server auch noch für Spam-Versand etc. genutzt werden.

Konsequenzen

Deswegen ist es für jeden Seitenbetreiber wichtig, sich um die Absicherung und Überwachung der eigenen Seite zu kümmern. Ist eine Seite gehackt, dann sollte sehr kurzfristig reagiert werden, denn es besteht die Gefahr, dass man als Seitenbetreiber zur Verantwortung gezogen wird, unter anderem durch die Regelungen des IT-Sicherheitsgesetzes.

Zu den Konsequenzen eines Hackerangriffs werde ich auch später nochmal einen eigenen Artikel verfassen.

Und wie soll man den Webserver absichern und überwachen, welche seriösen Tools stehen zur Verfügung und können bzw. sollen eingesetzt werden?

Man möchte sich ja schützen und das bestmögliche tun, um sich nicht strafbar zu machen.

Im Rahmen meiner Artikel im #projekt52 (jede Woche einen Blogbeitrag) werde ich dazu noch viele Beispiele liefern. In aller Kürze sind die wichtigsten Maßnahmen: alle Updates einspielen (WordPress, Plugins, Themes) und immer kurzfristig auf dem aktuellsten Stand halten, sichere Passwörter verwenden für alle Benutzeraccounts (mind. 12 Zeichen lang, lieber länger), regelmäßig Backups machen (mind. 1x pro Woche) und diese Backups an einem anderen Ort aufbewahren.

Hallo Marc,

vielen Dank für den sehr hilfreichen Artikel. Dass viele Webseiten angegriffen werden gehört vermutlich zum Alltagsgeschäft. Von daher sind Absicherungen äußerst empfehlenswert. Für WordPress Versionen ist sehr gern die wp-login.php oder die xmlrpc.php ein schnelles und gern gesehenes Angriffsziel.

Aktuell ist vermutlich ein großes Botnet im Umlauf, welches es gezielt auf die beiden soeben genannten PHP Dateien abgesehen hat, um diese nachfolgend zu hacken. In unseren Logdateien finden wir des Öfteren die unten aufgelisteten Einträge:

POST /xmlrpc.php HTTP/1.1″ 301 185 „-“ „Mozilla/5.0 (Windows NT 6.1; WOW64; rv:40.0) Gecko/20100101 Firefox/40.1

„GET /wp-login.php HTTP/1.1“ 301 185 „-“ „Mozilla/5.0 (Windows NT 6.1; WOW64; rv:40.0) Gecko/20100101 Firefox/40.1“

usw…

Wir haben diese Dateien lediglich auf unsere IP-Adressen beschränkt und den Rest mit „deny“ ausgesperrt. Zeitgleich verwenden wir Cloudflare, welches ebenfalls äußerst empfehlenswert ist.

Es hat uns große Freude bereitet den Artikel zu lesen, da dieser wirklich sehr informativ ist.

Also dann. Beste Grüße aus Rostock.

Hallo Marc,

Informatives Blog, gute Übersicht der Infiltrationsversuche, die da draußen uns alle bedrohen! Die Einstellung „Was gibt´s denn bei mir schon zu holen, ich hab´ ja nur eine kleine Website“ hört man leider allzu oft, das Sicherheitsbewusstsein ist nicht allzusehr ausgeprägt. Werde sicher wieder bei deinem Blog vorbei schauen 😉

Cheers!

Da es i.d.R. immer die gleichen IP Bereiche sind, sollte man die zu erst blockieren.

Sei es China (cnnic.cn, tencent.com Netzwerk) oder Ukraine (kyivstar.net besonders unfähig oder eher engagiert?)

Damit hat man den Großteil schon mal weg.

Es ist erschreckend, wie unsicher auch Strato, oneandone, Hetzner, OHV, u.v.m sind, wenn sie sich so oft so leicht hochnehmen lassen?!